Se da un server pe care ruleaza bineinteles freebsd, doua switch-uri cu management Allied Telesis AT-8000s/16 si sa spunem 4 statii de lucru.

Folosind aceste echipamente vom imparti reteaua formata in vlan-uri, doua vlan-uri pentru pc-uri si un vlan de management al switch-urilor.

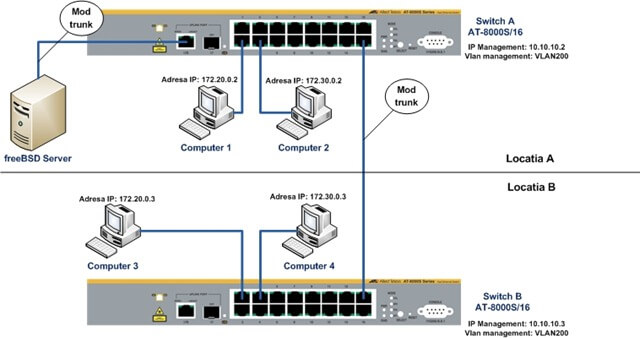

In locatia A se afla serverul cu freebsd, switch-ul cu management AT-8000s/16 (Switch A) cu ip-ul 10.10.10.2, cele doua computere: computer 1 (adresa IP: 172.20.0.2), computer 2 (adresa IP: 172.30.0.2).

In locatia B se afla switch-ul cu management AT-8000s/16 (Switch B) cu ip-ul 10.10.10.3, cele doua computere: computer 3 (adresa IP: 172.20.0.3), computer 4 (adresa IP: 172.30.0.3).

Interconectarile intre echipamente sunt facute ca in figura de mai sus. Reteaua noastra va cuprinde trei vlan-uri:

– vlan 200 – managementul switch-urilor

– vlan 300 – computerele 1 si 3, precum si serverul cu freebsd

– vlan 400 – computerele 2 si 4, precum si serverul cu freebsd

Pe sistemul cu freebsd avem o placa de retea (bge0). Vom incepe prin a creea cele trei vlan-uri si asignarea de adrese IP pentru fiecare in parte. Pentru acest lucru vom folosi urmatoarele comenzi:

ifconfig vlan200 create

ifconfig vlan300 create

ifconfig vlan400 create

ifconfig vlan200 inet 10.10.10.1/24 vlan 200 vlandev bge0

ifconfig vlan300 inet 172.20.0.1/24 vlan 300 vlandev bge0

ifconfig vlan400 inet 172.30.0.1/24 vlan 400 vlandev bge0

Daca execum acum comanda ifconfig observam cele 3 vlan-uri:

vlan200: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> metric 0 mtu 1500

ether 00:08:c7:8f:fe:8e

inet 10.10.10.1 netmask 0xffffff00 broadcast 10.10.10.255

inet6 fe80::208:c7ff:fe8f:fe8e prefixlen 64 scopeid 0x8

media: Ethernet autoselect (100baseTX <full-duplex>)

status: active

vlan: 200 parent interface: bge0

vlan300: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> metric 0 mtu 1500

ether 00:08:c7:8f:fe:8e

inet 172.20.0.1 netmask 0xffffff00 broadcast 172.20.0.255

inet6 fe80::208:c7ff:fe8f:fe8e prefixlen 64 scopeid 0x8

media: Ethernet autoselect (100baseTX <full-duplex>)

status: active

vlan: 300 parent interface: bge0

vlan400: flags=8843<UP,BROADCAST,RUNNING,SIMPLEX,MULTICAST> metric 0 mtu 1500

ether 00:08:c7:8f:fe:8e

inet 172.30.0.1 netmask 0xffffff00 broadcast 172.30.0.255

inet6 fe80::208:c7ff:fe8f:fe8e prefixlen 64 scopeid 0x8

media: Ethernet autoselect (100baseTX <full-duplex>)

status: active

vlan: 400 parent interface: bge0

Daca dorim ca aceste setari sa ramana si dupa repornirea sistemului, trebuie sa editam fisierul /etc/rc.conf, in care adaugam urmatoarele linii:

cloned_interfaces=”vlan200 vlan300 vlan400″

ifconfig_vlan200=”inet 10.10.10.1/24 vlan 200 vlandev bge0″

ifconfig_vlan300=”inet 172.20.0.1/24 vlan 300 vlandev bge0″

ifconfig_vlan400=”inet 172.30.0.1/24 vlan 400 vlandev bge0″

Urmeaza configurarea switch-ului AT-8000s/16 din locatia A. Legatura cu serverul este in portul 17R, computerul 1 este conectat in portul 2, computerul 2 este conectat in portul 4, iar portul 16 este folosit pentru legatura cu switch-ul din locatia B. Configurarea switch-ului o vom face prin consola seriala. In cazul acestui model, porturile ethernet sunt definite in soft ca si e1-e16, si g1.

Dupa ce ne logam cu userul manager si parola friend (acestea sunt implicite, se pot schimba ulterior), intram in modul de configurare folosind comanda: configure si facem setarile necesare:

configure

vlan database

vlan 200

vlan 300

vlan 400

interface vlan 200

ip address 10.10.10.2 255.255.255.0 10.10.10.1

interface ethernet g1

description uplink-server

switchport mode trunk

switchport trunk allowed vlan add 200

switchport trunk allowed vlan add 300

switchport trunk allowed vlan add 400

interface ethernet e2

description computer1

switchport mode access

switchport access vlan 300

interface ethernet e4

description computer2

switchport mode access

switchport access vlan 400

interface ethernet e16

description legatura_locatia_B

switchport mode trunk

switchport trunk allowed vlan add 200

switchport trunk allowed vlan add 300

switchport trunk allowed vlan add 400

exit

Salvam configurarea pentru a fi activa si in momentul pornirii switch-ului:

copy running-config startup-config

Urmeaza configurarea switch-ului AT-8000s/16 din locatia B. Legatura cu locatia Al este in portul 15, computerul 3 este conectat in portul 1, computerul 4 este conectat in portul 3. Setarile necesare pe acesta sunt:

configure

vlan database

vlan 200

vlan 300

vlan 400

interface vlan 200

ip address 10.10.10.3 255.255.255.0 10.10.10.1

interface ethernet e15

description legatura_locatia_a

switchport mode trunk

switchport trunk allowed vlan add 200

switchport trunk allowed vlan add 300

switchport trunk allowed vlan add 400

interface ethernet e1

description computer3

switchport mode access

switchport access vlan 300

interface ethernet e3

description computer4

switchport mode access

switchport access vlan 400

exit

Articole asemanatoare:

- ZTE ZXR 10 2609

- Primii pasi in lumea FreeBSD-ului

- Segmentarea retelelor. Retele virtuale private (VLAN)

- FreeBSD – Setarea mai multor ip-uri pe o interfata de retea

- Accesarea unui sistem FreeBSD situat dupa un NAT folosind vtunel

- FreeBSD – Configurare adresă IPv6

- FreeBSD – Megacli – DELL PERC 6i

- Cisco 1800 – conexiune PPPoE la RCS&RDS

- FreeBSD ifconfig IPv6

- freeBSD – rc.conf – infconfig – alias-uri multiple

Mici corectii (graba-i de vina):

In locatia A se afla serverul … computer 2 (adresa IP: 172.30.0.2).

In locatia B se afla switch-ul … computer 4 (adresa IP: 172.30.0.3)

Bun articol. Felicitari!

Multumesc de observatii, am corectat.

Salut Bogdan,

Foarte interesant si deosebit de util case study-ul tau de mai sus. Sunt pe punctul de a proiecta segmentarea unui retele de mici dimensiuni bazata care are 2 switchuri L2 AT GS950/16 si GS950/24 si am o nelamurire.

In cazul unui setup similar cu al tau , server FreeBSD legat fizic in portul 1 din SW1 in mod trunk ( tot 3 VLAN-uri); uplink SW 1 port 16 cu SW2 in port 15 (mod trunk ambele) ; in switchul 1 si swithcul 2 vreau sa am cate un port care sa aiba acces la toate VLAN-urile de pe cele 2 switchuri ,inclusiv cel de management.

In acest caz, aceste 2 porturi cum ar trebui configurate ? ma refer la : VLAN MODE ( 802.1q tagged vlan sau port based VLAN); TAGGED VLAN ( Static tagged; static untagged; not member). Evident ca pe aceste porturi vor fi echipamente care vor avea configurate VLAN ID-urile pe NIC-uri.

Multumesc,

Adrian

„In acest caz, aceste 2 porturi cum ar trebui configurate ?”

Care cele doua porturi?

Salut,

Am revenit dupa ce urmaresc cu interes blogul tau !

Mai sus ma refeream la porturile de tip access prin care sa pot accesa toate VLAN-urile, insa acest lucru se din firewall. Nu am mai configurat atunci VLAN-uri, am ramas pe vlan-ul nativ 1 si firewallul pfSense a avut o alta interfata NIC pentru DMZ.

Apelez la tine intrucat nu mai stiu pe nimeni cu experienta pe AT-uri.

Ieri am programat o lucrare de extindere a retelei LAN prin ethernet intr-o cladire alturata.

Echipamente : SW01 – AT GS950/24 „green” si SW02- AT950/16 modelul vechi cu port de consola. SW03 – Dlink DES1100 /16.

Am testat acasa pe Dlink crearea de VLAN-uri 10 si 20 , confgurat port trunk , conectat la el un router Mikrotik pe care am creat aceleasi vlan-uri, testat cu laptopul pe porturile de acces , laptopul primea IP-uri, totul ok.

Ajung la cele 2 switchuri la sediu, ma conectez web pe SW01 in port 1 care face parte din VLAN 1 nativ, creez cele 2 vlanuri 10 si 20, pun portul 24 in mod trunk (tagged VLAN 10 si 20) pentru a conectat SW01 la SW02 si apoi SW02 la SW03. Am setat chiar si VLAN10 – management vlan…

Si acum apar problemele .. de indata de scot porturile din VLAN1 nativ si le configurez in vlan10 , ele nu mai comunica intre ele la nivel L2!

LA SW02 pe portul de trunk ( 16) cu wireshark am capturat trafic de la serverul de WINS , deci trafic din VLAN-ul 1 nativ . Da, portul 16 era taggeed in vlan 10 si 20 si untagged in 1?! Am corectat eroarea ( port tagged si untagged simultan) , insa nu mai aveam niciun fel de trafic.

Reseturi si nervi , timp pierdut. Ceva idei ? ( ai emailul meu in post).

Multumesc !

Adrian